使用acme.sh给Web网站自动安装免费的SSL证书并自动更新,轻松实现HTTPS

本文最后更新于 2026年2月15日 晚上

出于安全考虑,现在大部分的网站都已经配置了 SSL 证书,直观的感觉就是现在大部分的网站都是 HTTPS ,而不是 HTTP 了。甚至, Chrome 从 90 版本开始,就已经是默认请求 HTTPS :

那么,我们个人在部署网站的时候,如何部署 SSL ,快速实现 HTTPS 呢?方法很多,个人觉得,使用 acme.sh 是一个很不错的工具。

acme.sh

acme.sh 是一个用纯 Shell(Unix shell语言) 写成的ACME协议客户端,作为对比,acme 协议是 Let’s Encrypt 和其他CA机构使用的一种网络交互协议,用于自动验证网站/域名并颁发 SSL/TLS 证书。

acme.sh 就是利用这个 acme 协议,使用单一的Shell脚本自动为网站颁发和续订SSL证书。主要特点和功能包括:

- 纯 Shell 语言实现,无其他依赖,很容易安装和使用。

- 支持多种操作系统,如 Linux、macOS、Windows(需要Cygwin) 等。

- 支持 www 模式、独立模式、DNS 模式来验证域名。可以自动通过 API 完成 DNS 记录验证。

- 可以为单域名或泛域名(通配符)颁发证书。支持 SAN 证书。

- 可以直接安装颁发的证书到 Nginx 或 Apache 服务器。

- 默认每 60 天自动检查并自动续订证书。

- 支持 ECC 加密算法颁发的证书。

上手非常简单,如果你的 Linux 命令熟练几分钟即可上手使用。轻松解决现在 CA 机构不再提供长时间有效得 SSL 证书问题。

目前支持的 CA 机构和 CA 机构支持的功能:

| CA | 最大有效期(日) | ECC加密 | 域名数量限制 | 泛域名 | IPv4 | IPv6 | 过期日 | IDN |

|---|---|---|---|---|---|---|---|---|

| Let’s Encrypt | 90 | 支持 | 100 | 支持 | 不支持 | 不支持 | 不支持 | 支持 |

| ZeroSSL | 90 | 支持 | 100 | 支持 | 不支持 | 不支持 | 支持 | 支持 |

| 90 | 支持 | 100 | 支持 | 不支持 | 不支持 | 支持 | 不支持 | |

| Buypass | 180 | 支持 | 5 | 付费 | 不支持 | 不支持 | 不支持 | 支持 |

| SSL.com | 90 | 支持 | 2 | 付费 | 不支持 | 不支持 | 不支持 | 支持 |

acme.sh 主要有部署 SSL 的方案非常多,不过我个人主要使用两种方案,也是我推荐的两种方案:

- Web 服务器验证: 使用 Nginx 验证网站的归属,实现证书签发验证。

- DNS API验证: 使用 DNS 厂商的 API,自动校验域名归属,实现证书签发和续签。

如何安装

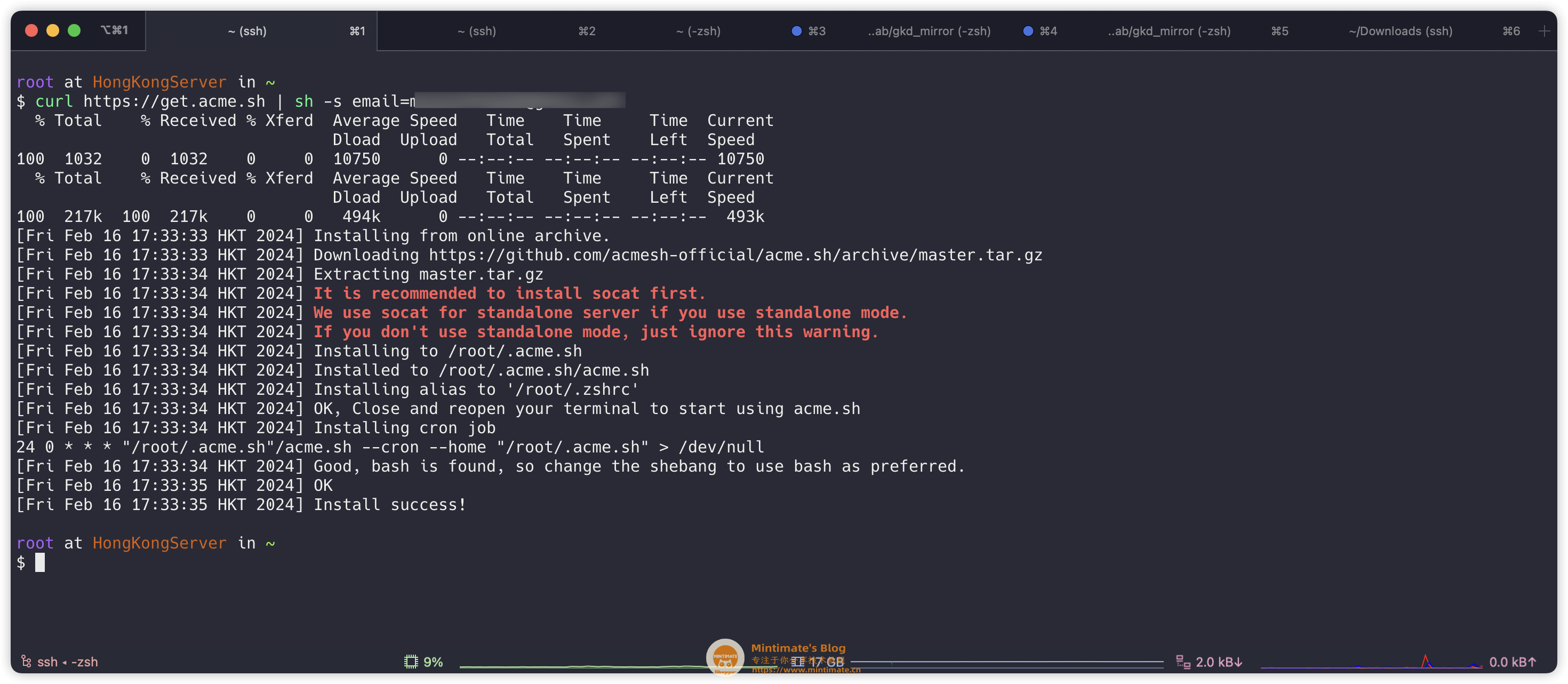

如何安装 acme.sh 呢?一条命令即可:

1 | |

国内服务器如果无法访问,可以克隆仓库后手动安装:

1 | |

为什么最好使用 ZeroSSL 的账号邮箱呢?很早之前,ZeroSSL 就买了

acme.sh这个网站,所以,后来 amce.sh 切换默认的 CA 为 ZeroSSL 也是很正常的啦。而 ZeroSSL 申请 SSL ,需要预留邮箱。

安装成功:

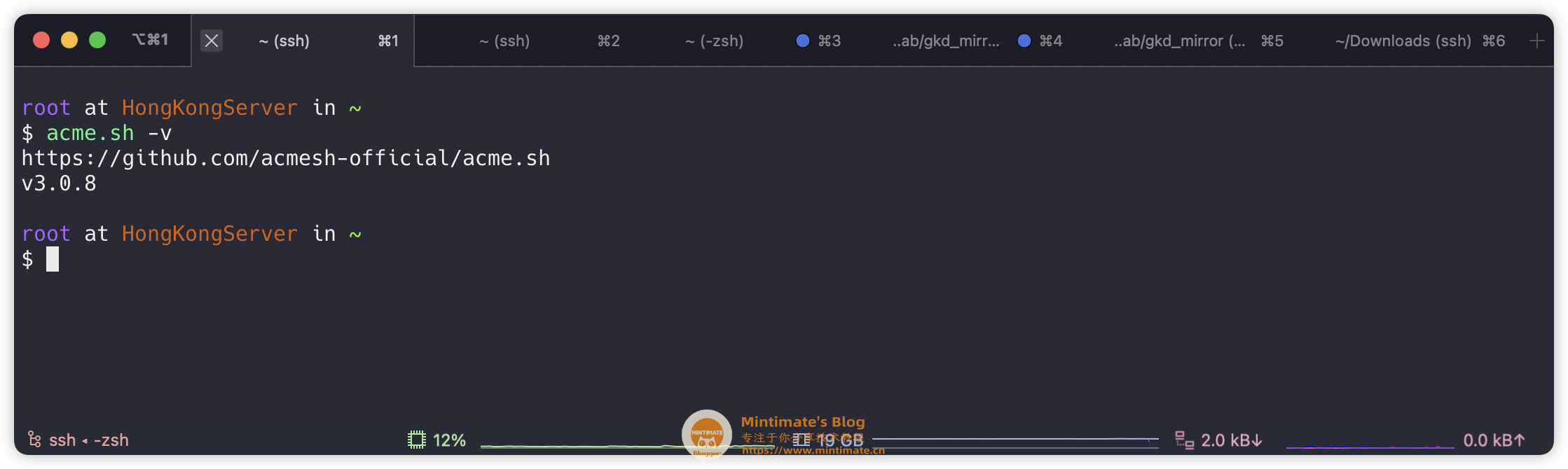

之后,我们使用acme.sh -v,就可以看到 acme.sh 的版本号:

如果 acme.sh 没有添加到环境变量内,可以进行手动添加:

常用命令

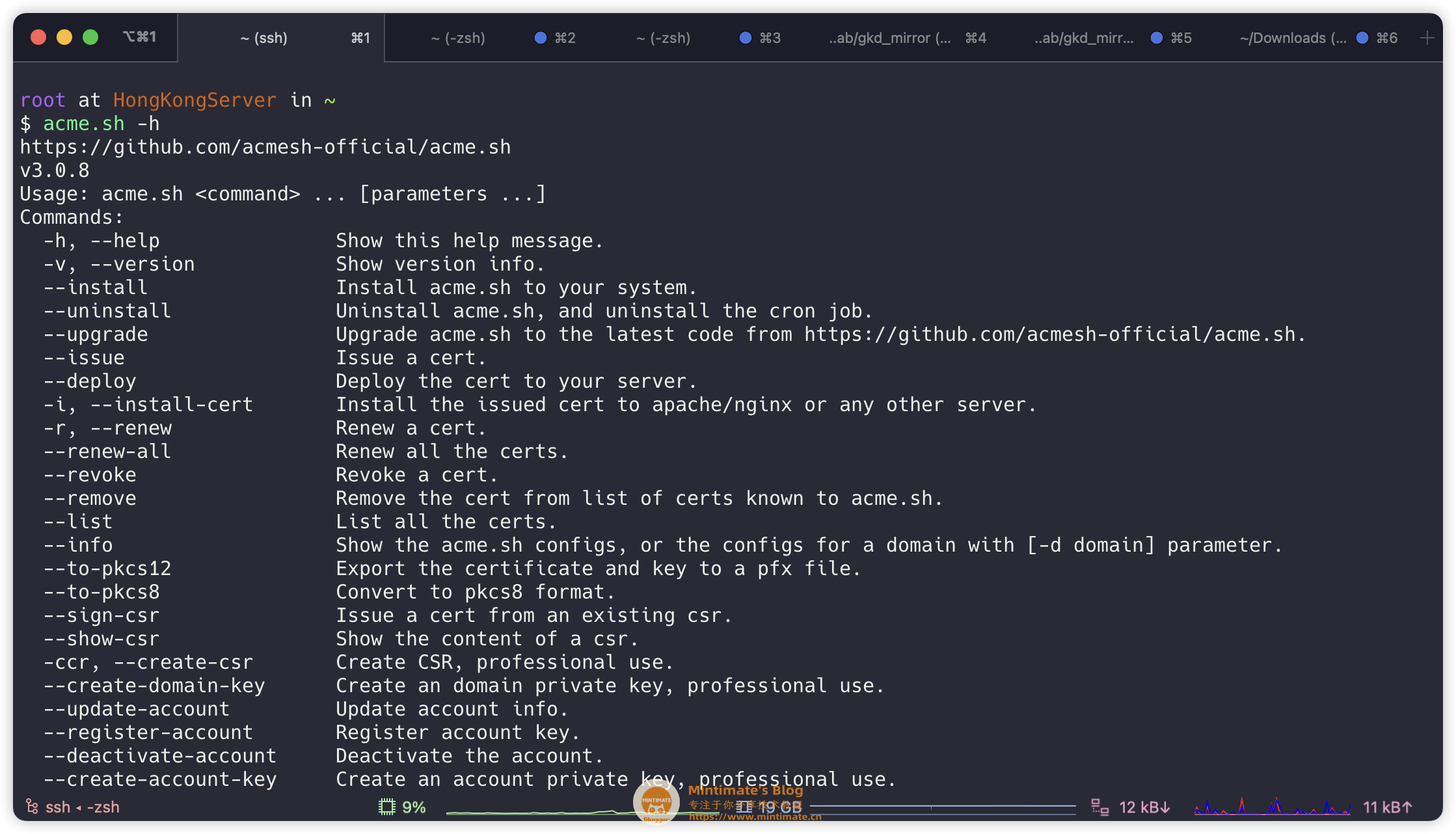

在教程开始之前,我们看看 acme.sh 的基础命令:

1 | |

而查看帮助内,比较常用的是:

1 | |

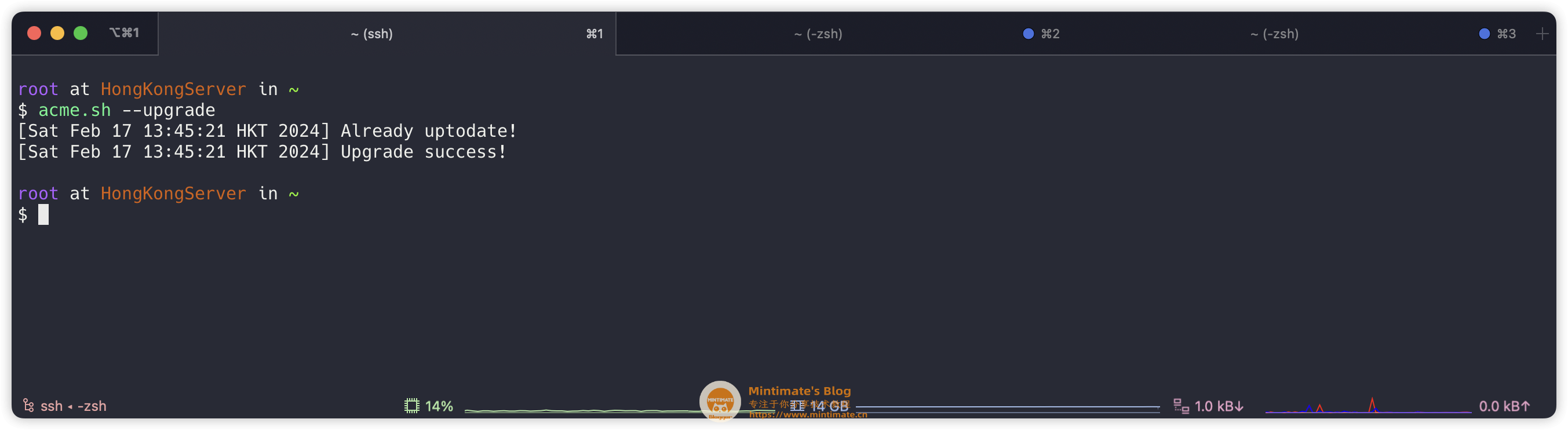

一些情况下,acme.sh 可能会报错,这个时候,优先尝试升级 acme.sh :

1 | |

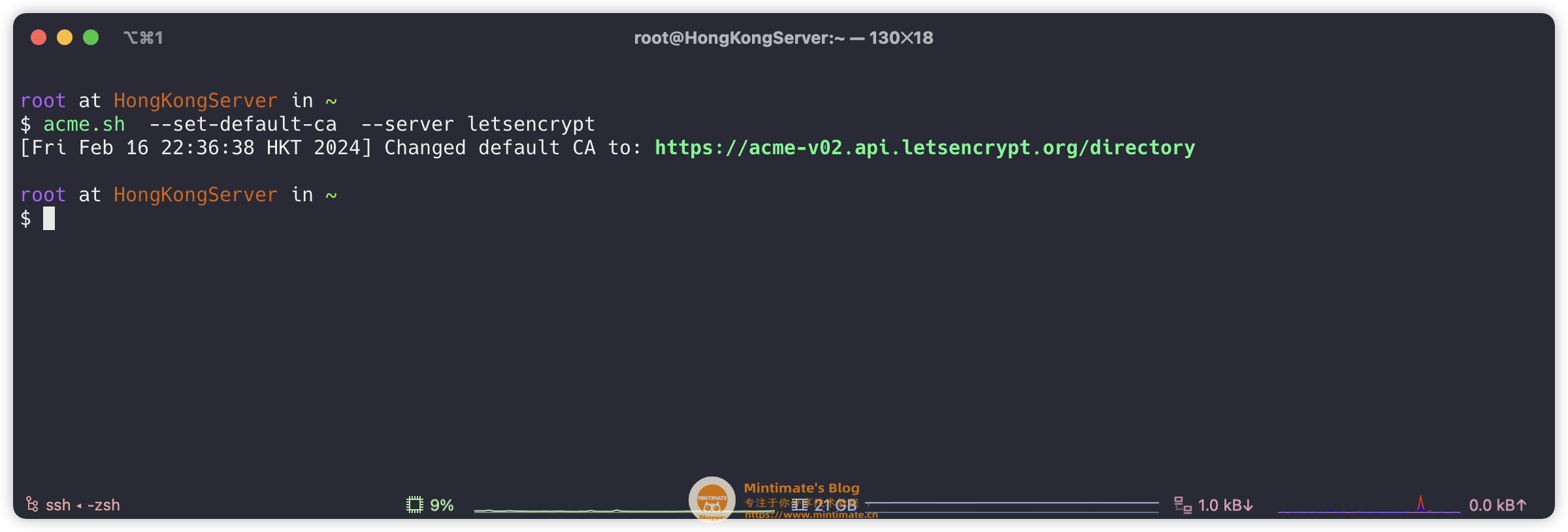

其次是默认使用 ZeroSSL ,如果你想切换默认的 CA ,可以:

1 | |

除了默认的 letsencrypt(Let’s Encrypt)和 zerossl(ZeroSSL),默认配置下,还支持的CA选项:buypass(Buypass)、ssl.com(SSL.com)和google(Google Public CA)。

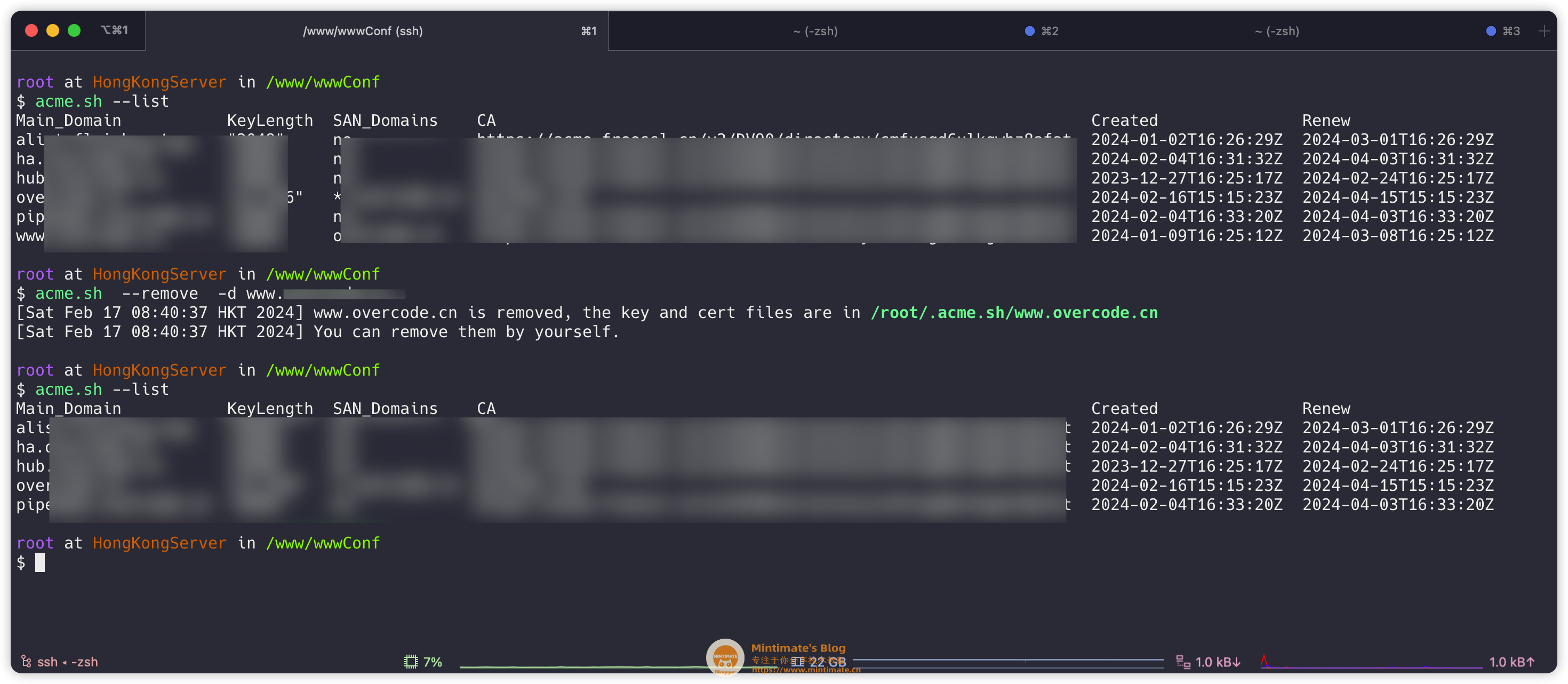

同时,如果你申请了很多域名,但是其中有的域名已经不再使用,需要进行删除操作时,可以使用命令:

1 | |

接下来,我们看看如何使用 acme.sh 申请 SSL 证书。

支持创作

制作教程不易,如果热心的小伙伴,想支持创作,可以加入我们的电圈(还可以解锁远程协助、好友位😃):

- Mintimate的电圈: https://afdian.com/a/mintimate

- Mintimate的微信赞赏码 👉 如果认为本教程对你很有帮助,可以请我喝咖啡 ☕

志同道合的小伙伴也是知音难觅。

- 开发者爱好群: 👉 如果你对云服务器、CDN、云数据库和Linux等云计算感兴趣,亦或者喜欢编程、设计、产品、运营等领域,欢迎加入我们的开发者爱好群,一起交流学习(目前可能就我一个人?🤔,毕竟才刚刚创建~)。

当然,也欢迎在B站、YouTube或微信公众号上关注我们:

- Bilibili: https://space.bilibili.com/355567627

- YouTube: https://www.youtube.com/@mintimate/featured

- 微信公众号: MintimateBlog

更多:

视频教程

部分东西,还是视频比较清晰。

这里做个视频,主要内容:

- 操作前提、如何安装 acme.sh;

- 如何使用 acme.sh 通过Web服务器验证和DNS验证,实现SSL证书的自动签发和续签。

做教程视频不易(B站根本不会推荐引流),请务必一键三连嗷~

ZeroSSL

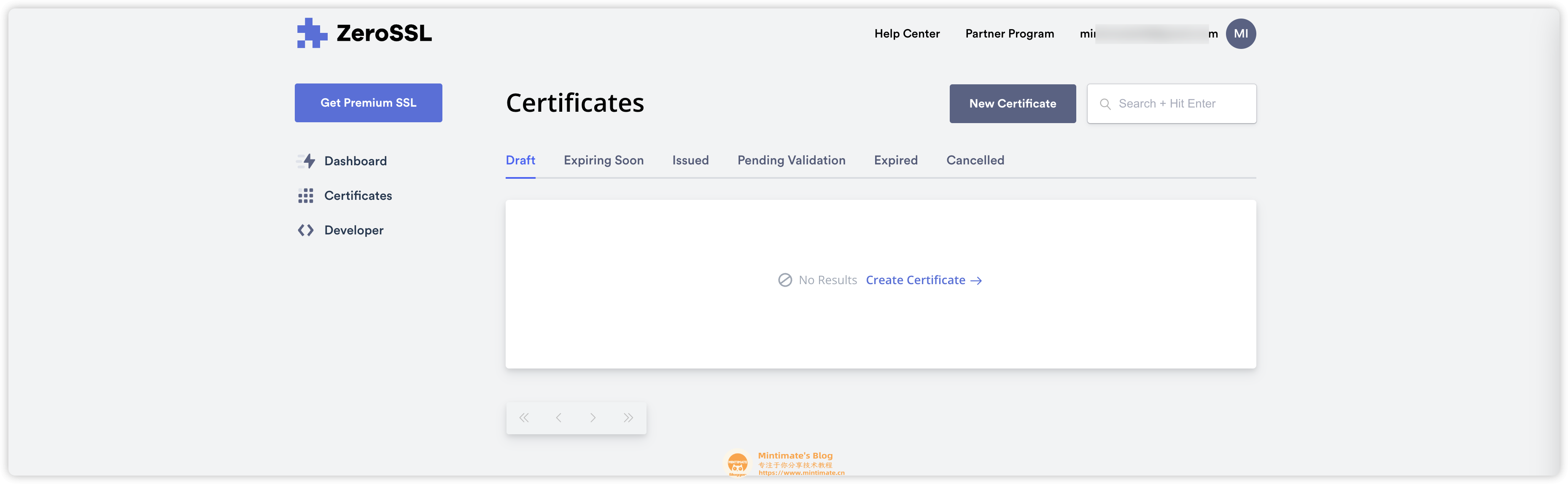

acme.sh 在 3.0 开始,默认使用 ZeroSSL :https://zerossl.com/

其实和原本的 Let’s Encrypt 差不多,ZeroSSL 有一个可视化的界面,还是很不错的,可以直观查看SSL是否续期成功;但是有点尴尬的是,我绑定了多个通配域名后,ZeroSSL的控制台上,还是空空如也,可能 ZeroSSL 的控制台目前还不支持 acme.sh 的通配符展示(也可能是我部署的时候,ZeroSSL的服务器宕机了):

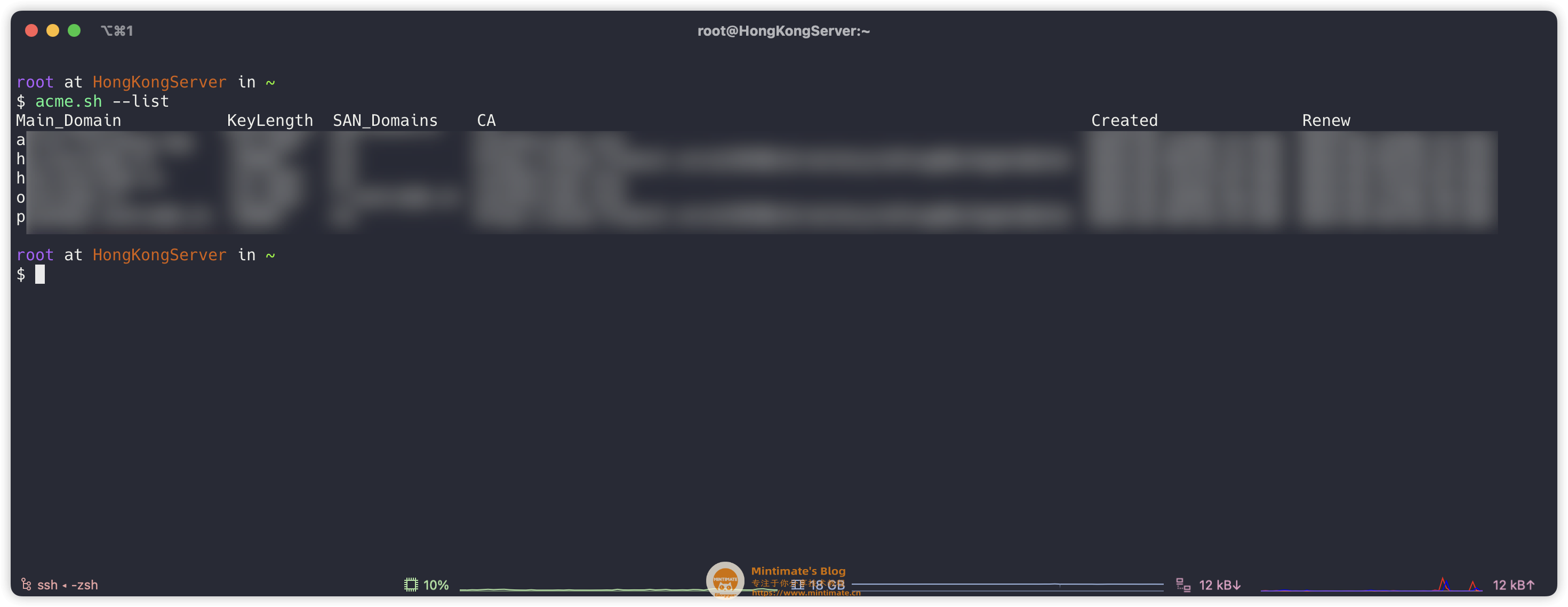

不过,不影响我们的使用,你还是可以用acme.sh --list看看Linux服务器上SSL证书的续期情况。

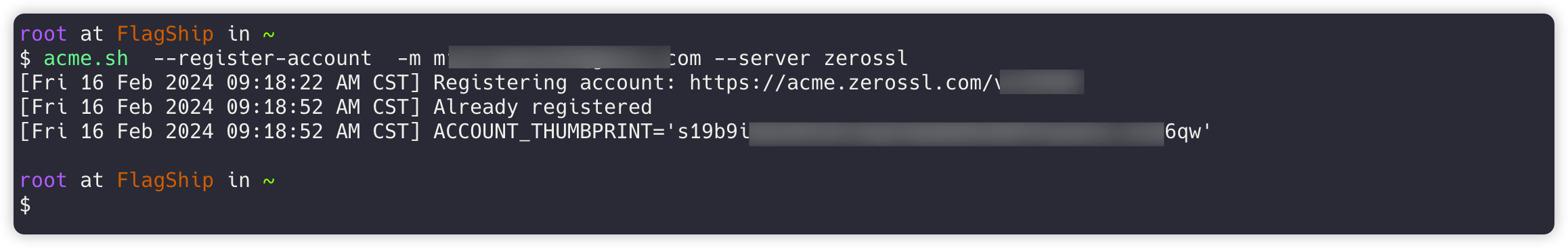

如果你在使用acme.sh的时候,在已经有 ZerorSS L的情况下,可以直接进行绑定:

1 | |

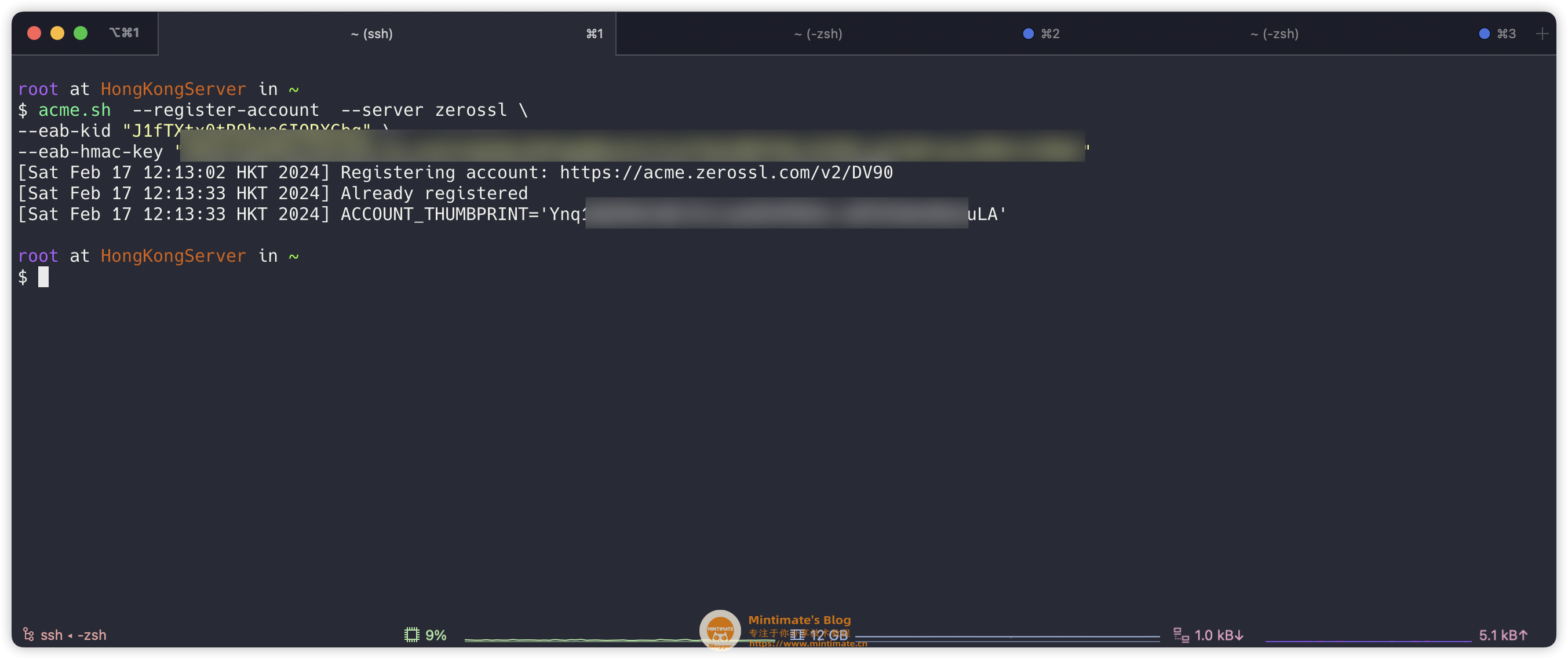

当然,你也可以直接使用 ZeroSSL 的 EAB :

1 | |

其中的kid和key可以在 ZeroSSL 的这里进行获取:

方式对比

acme.sh支持多种方法进行部署,不过常用的是两种:

- HTTP验证: 通过在Web服务器上创建临时文件,让ACME服务器验证域名的控制权。acme.sh 可以自动配置常见的Web服务器,如 Apache 和 Nginx,以便进行 HTTP 验证。我们也可以使用 acme.sh 提供的命令来生成临时文件并在验证完成后进行清理。

- DNS验证: 通过在DNS服务器上添加相应的 DNS TXT 记录来验证域名所有权。acme.sh 官方提供了多个DNS服务提供商的支持,包括 Cloudflare、GoDaddy、Aliyun 等。其他第三方 DNS 也可以根据ACME协议进行对接,不过大部分的 DNS 服务厂商,其实 acme.sh 都已经支持了。

两个方法都是很快速的方法,从结果上出发,最的区别就是DNS验证可以签署通配域名,也就是签署顶级二级域名后,其顶级二级域名分割出的三级域名都可以使用这个证书。

举个例子: 你为顶级二级域名example.com签署通配域名*.example.com,那么a.example.com和b.example.com都可以使用这个通配域名证书。但是,使用 acme.sh 签署通配域名证书,只能使用DNS验证的方式进行签署。

接下来,我们就来分别演示。

HTTP验证签署

acme.sh 其实可以自动 HTTP 验证。也就是你的Web服务器已经配置的情况下,你可以选择 acme.sh 自动修改Web配置并验证;也可以手动自动配置,并使用 acme.sh 进行配置的验证。

本次使用 Nginx 服务器为例, Apache 其实也差不多。

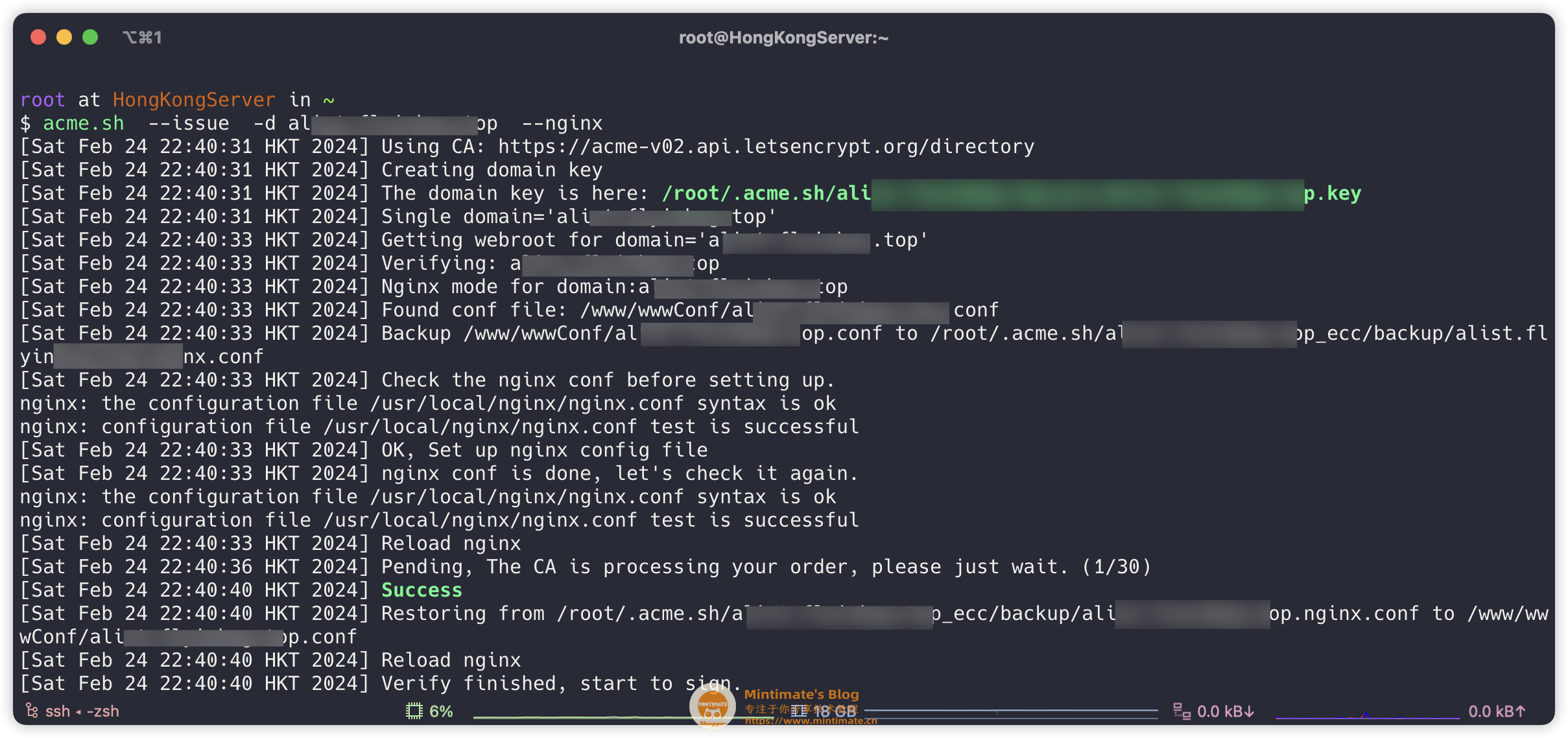

自动配置签署

自动部署配置,其实就是自动配置Web服务器(Nginx、Apache)的配置,创建验证文件;在验证成功后,下载并配置好 SSL 证书,需要手动配置HTTPS。

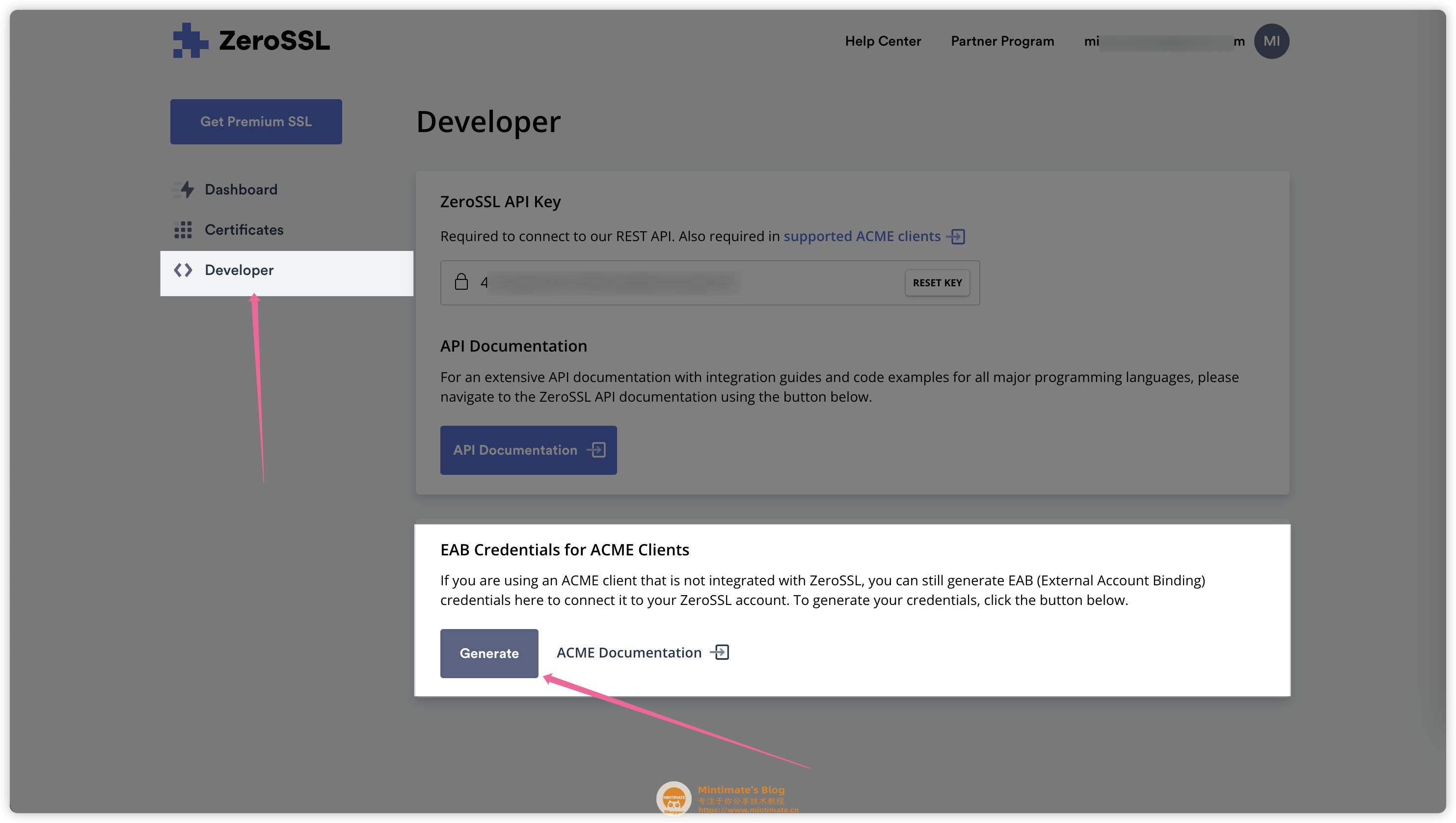

首先,我们需要确保 Nginx 已经配置到环境变量内:

1 | |

在配置之前,确保 Nginx 当前的配置是可用的状态:

1 | |

按道理,就可以使用官方的命令进行安装:

1 | |

配置完成:

配置的原理是怎么样呢?

首先, acme.sh 会检测 Nginx 的配置文件地址。如果你的 Nginx 使用的是主config文件,引入子 config(也就是:include /www/wwwConf/*.conf这样的形式)也是支持的;根据你指定的域名,找到具体的server配置片段所在的文件,将其备份。

之后,修改server配置片段,主要的修改内容就是后续我们手动的配置;修改配置后, acme.sh 会使用Nginx的nginx -t检测配置的合法性,如果不合法,那么直接恢复备份终止脚本。

最后,在server修改完成,并和CA校验成功后;签署 SSL 证书并还原 Nginx 备份。之后如果是 acme.sh 的续签,也是重新运行此过程。

graph TD

style A fill:#f9d644,stroke:#333,stroke-width:4px

style B fill:#99ccff,stroke:#333,stroke-width:4px

style C fill:#90ee90,stroke:#333,stroke-width:4px

style D fill:#ffcccc,stroke:#333,stroke-width:4px

style E fill:#ffff99,stroke:#333,stroke-width:4px

style F fill:#c0c0c0,stroke:#333,stroke-width:4px

A[临时修改<br>Nginx配置] -- "申请" --> B[向CA机构<br>申请证书]

B --> C[生成证书]

C --> D[重置Nginx<br>配置为原始版本]

D --> E[证书生成完成]

E --> F[定期证书续期检查]

F --> |证书尚未到期| E

F --> |证书即将到期| A

那么如果你不想让acme.sh自动配置呢?我们可以自己配置。

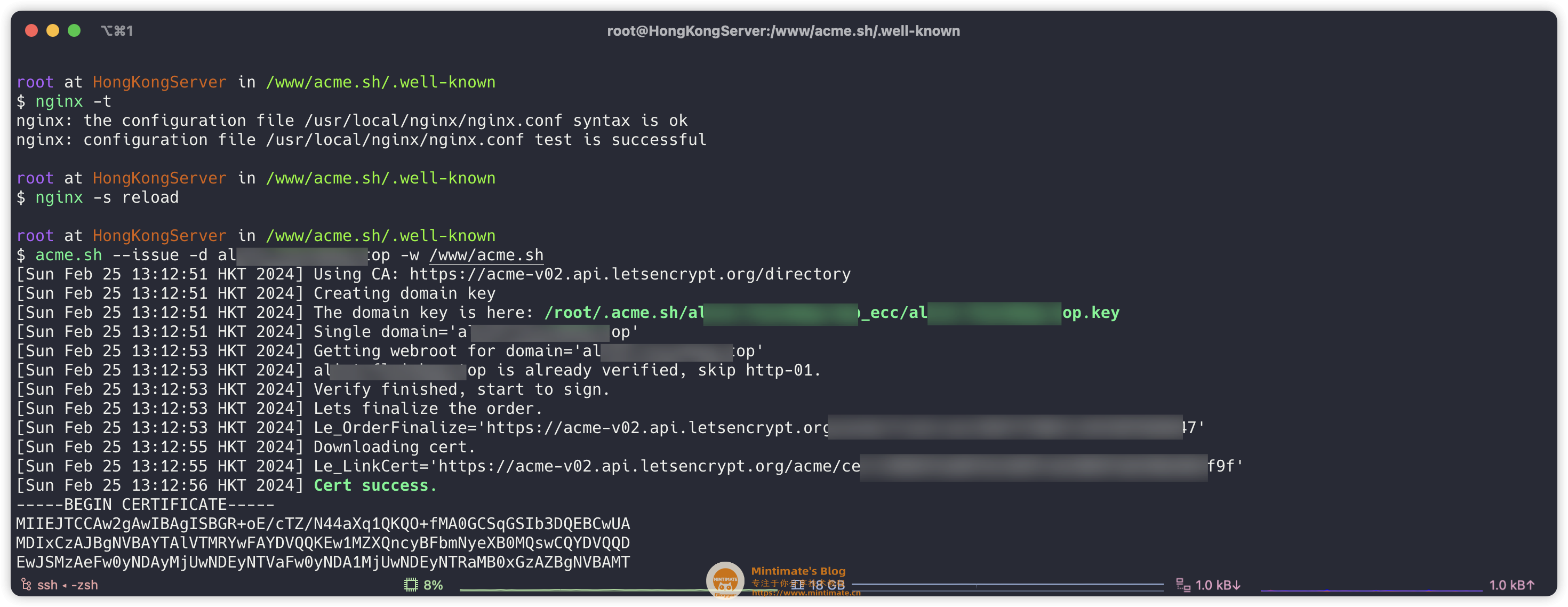

手动配置签署

手动配置的灵活性更高;自动配置签署和手动配置签署二选一就可以了。

手动配置,就是在Nginx上配置一个目录,使其 acme.sh 在 Linux 的服务器内写入 CA 机构下发的验证文件,通过 Http 可以访问到。

首先,在Linux服务器上创建一个目录:

1 | |

并且在 Nginx 上进行配置:

1 | |

重载 Nginx 的配置,使用 acme.sh 即可完成配置部署:

1 | |

解释一下:

- -d example.com: 指定主域名为 example.com。

- -d www.example.com: 指定附加域名为 www.example.com ,这将成为同一个证书的 Subject Alternative Name。

- -w /www/acme: 指定校验域名所有权的网站根目录为 /www/acme 。acme.sh 会在此目录下生成临时文件用来向CA验证域名所有权。

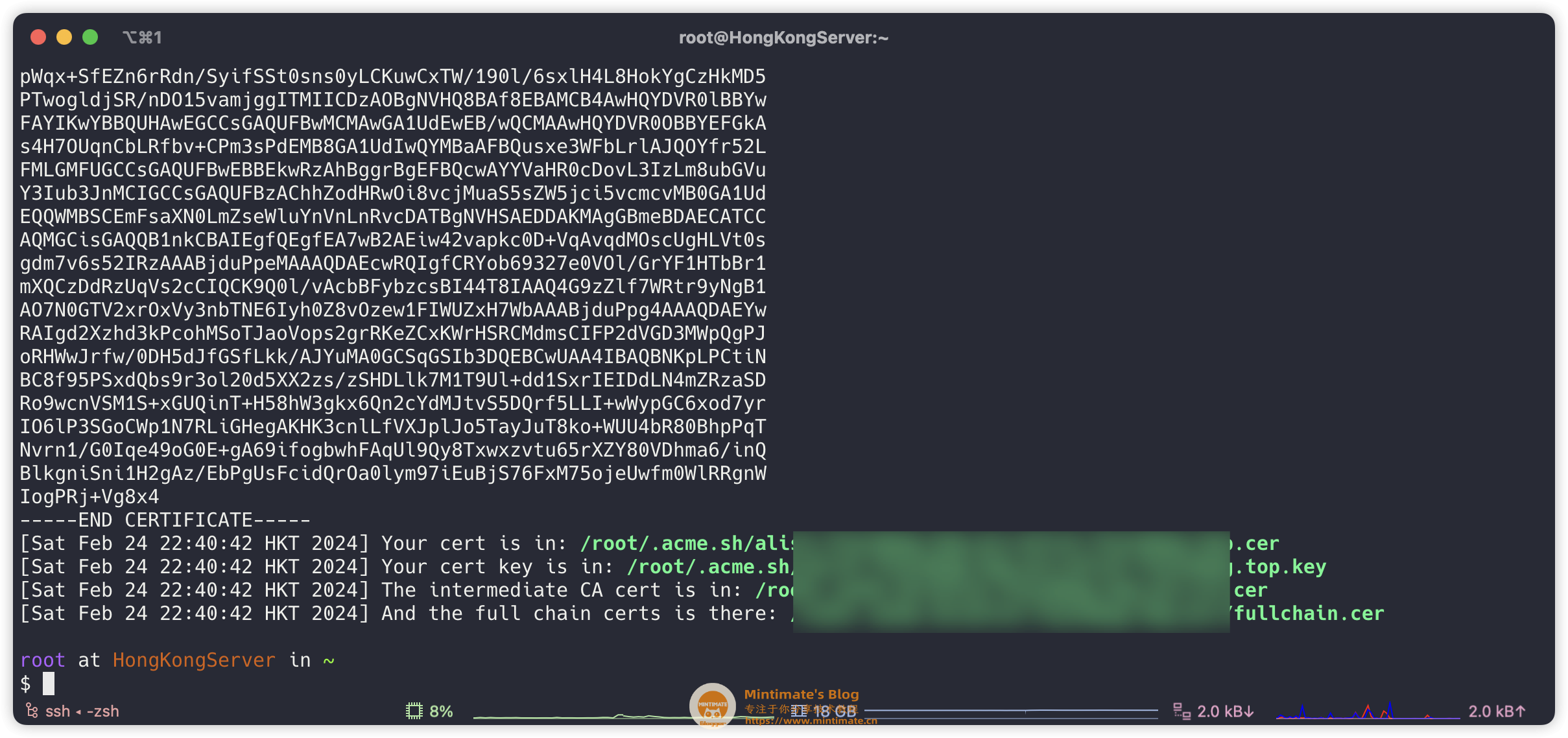

CA 机构的验证 API 正常的情况下,签署的过程是很丝滑的:

需要注意的是,我们设置的/.well-known/acme-challenge/目录配置不要删除,否则可能影响后续的SSL续签。

部署SSL证书

acme.sh配置已经部署完成了:

我们需要把 SSL 证书安装到网站的 SSL 目录内,方便 Nginx 的配置内开启 SSL ,使用命令:

1 | |

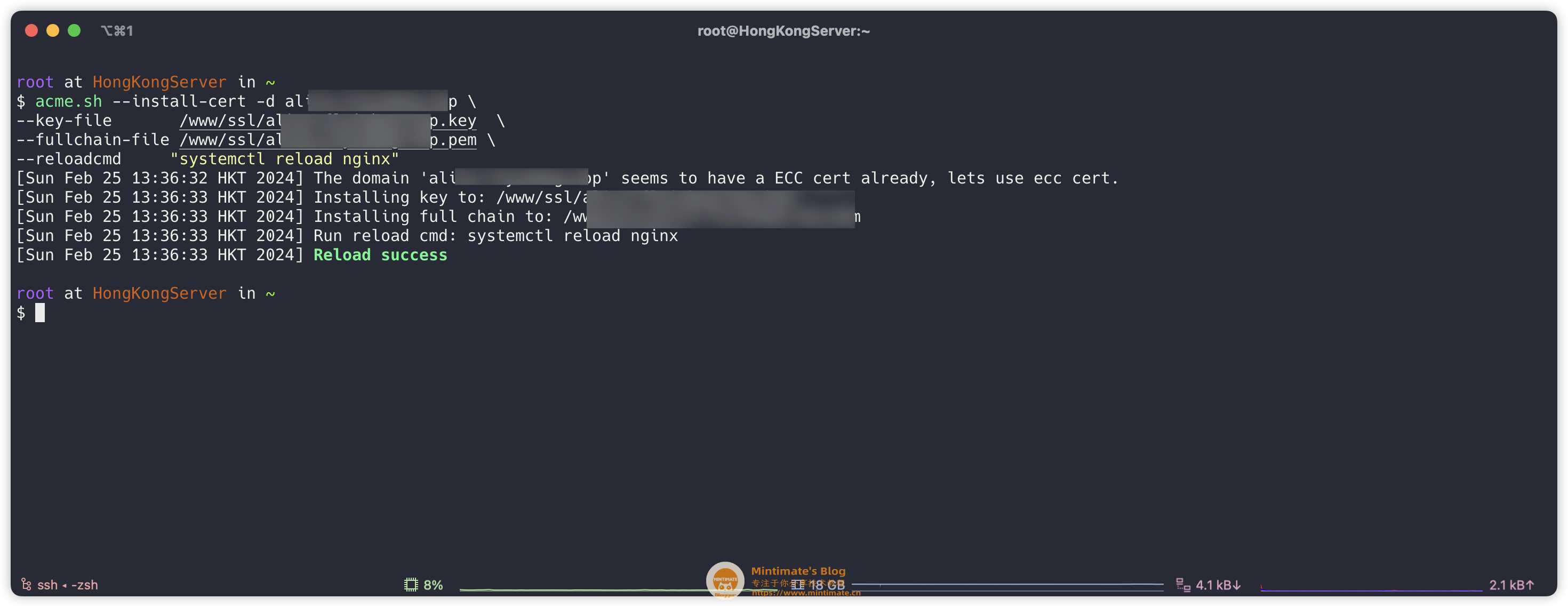

操作的效果:

解释一下:

命令参数:

- –install-cert:安装 SSL 证书。

- -d www.example.com: 指定要安装证书的域名。

- –key-file: 指定私钥文件的路径。

- –fullchain-file: 指定包含证书链的 PEM 文件的路径。

- –reloadcmd: 指定在安装/更新证书后重新加载Web服务器的命令。

之后就是设置Nginx的HTTPS了,这里不再赘述。

DNS验证签署

acme.sh 还可以使用DNS验证签署的方式,支持通配域名,配合 DNS 厂商的 API ,也可以实现自动续期:

sequenceDiagram

participant U as 用户服务器

participant A as acme.sh

participant DP as DNS提供商

participant CA as 证书机构

U->A: 签发证书

A->DP: 创建TXT记录

DP->A: 证书签发完成

A->CA: 请求签名

CA->A: 返回签名

A->U: TXT生效等待

U-->A: 续订证书

A->DP: 更新TXT记录

DP->A: TXT记录已更新

A->CA: 请求续订签名

CA->A: 返回续订签名

A-->U: 更新证书

从流程图就可以看出来,我们需要 DNS 添加 TXT 验证。 如果是自己添加 DNS 的 TXT 的验证,岂不是和以往差不多么?没错,acme.sh 就是可以通过 DNS 厂商的API,自动添加 TXT 验证,在验证成功后,自动删除添加的 TXT 验证;同理,续期也是一样的。

DNS API KEY

acme.sh 需要使用DNS厂商的 API ,添加 TXT 记录地址,帮助 CA 签发机构验证我们对域名的所有权。而 acme.sh 操作 DNS 厂商的 API ,就需要 API 密钥鉴权。

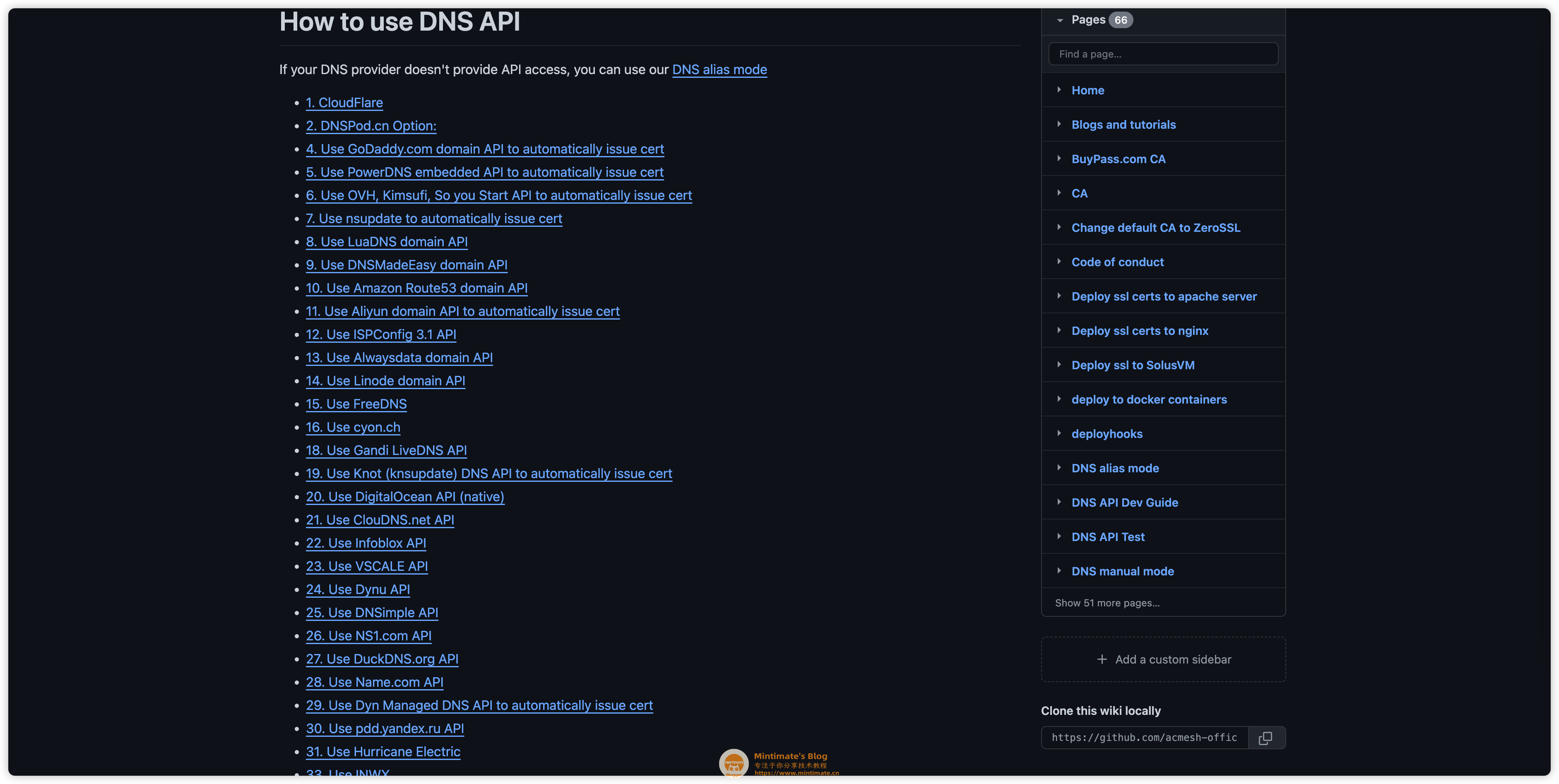

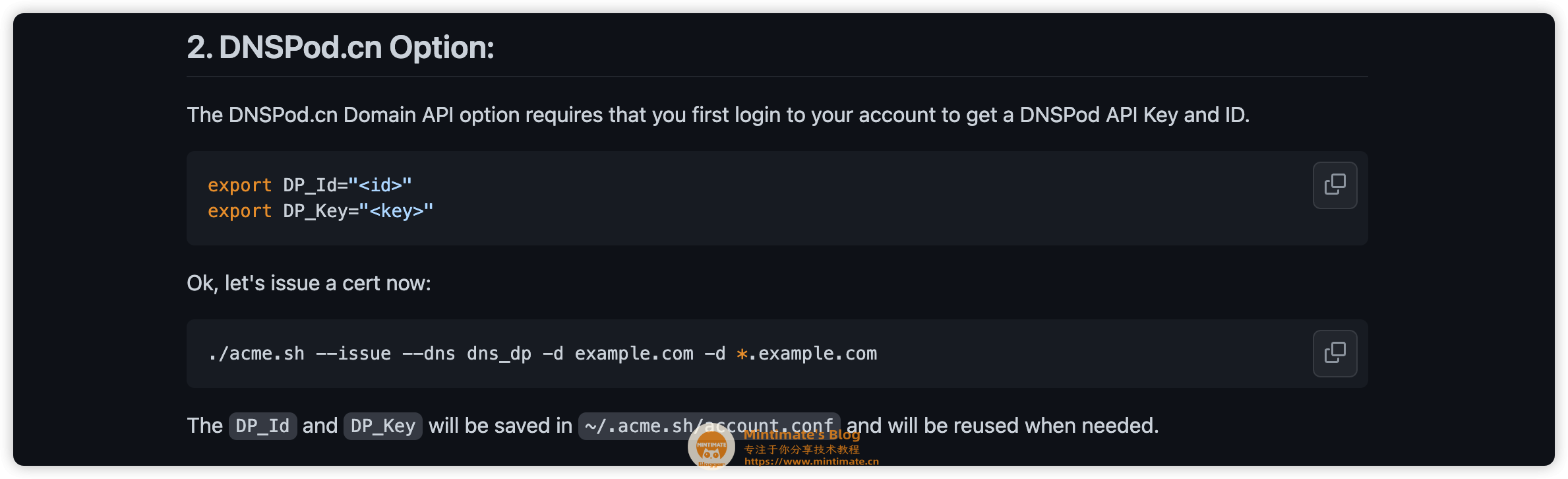

acme.sh 已经适配了多家DNS厂商的 API,比如: Cloudflare,、DNSPod(腾讯)、Cloudxns, Godadd 等等。我们就以 DNSpod 为例,看看如何操作。

DNSpod 在 acme.sh 的别名是:dns_dp,其他厂商的别名和支持,可以查看:

如果你所使用的 DNS ,不在 acme.sh 的支持列表内,你可以尝试手动适配: https://github.com/acmesh-official/acme.sh/wiki/DNS-manual-mode

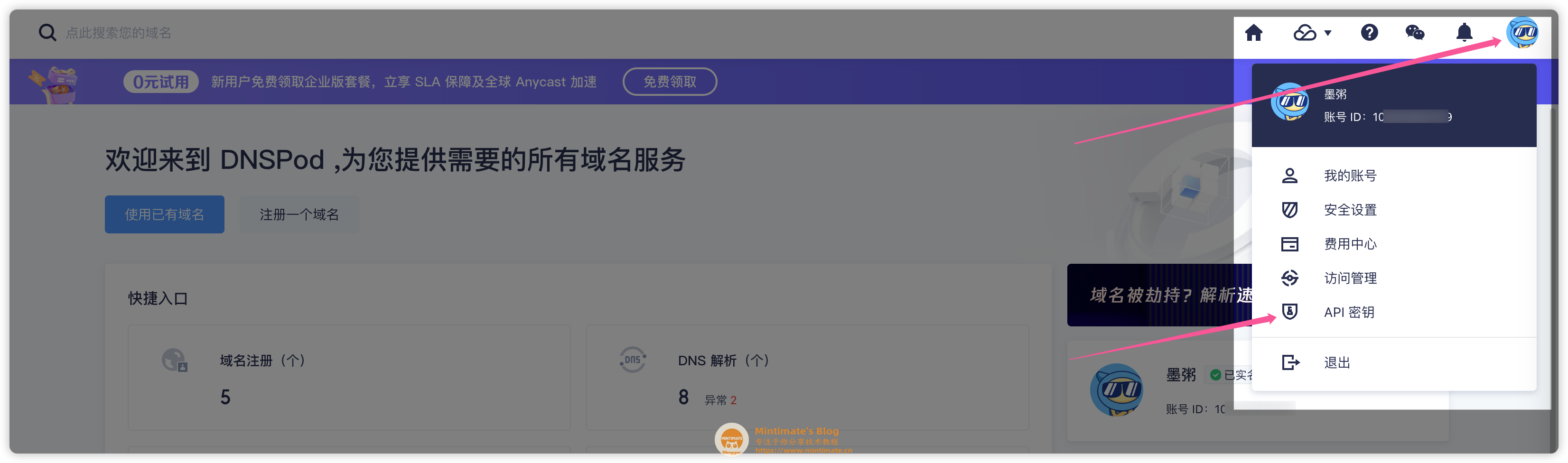

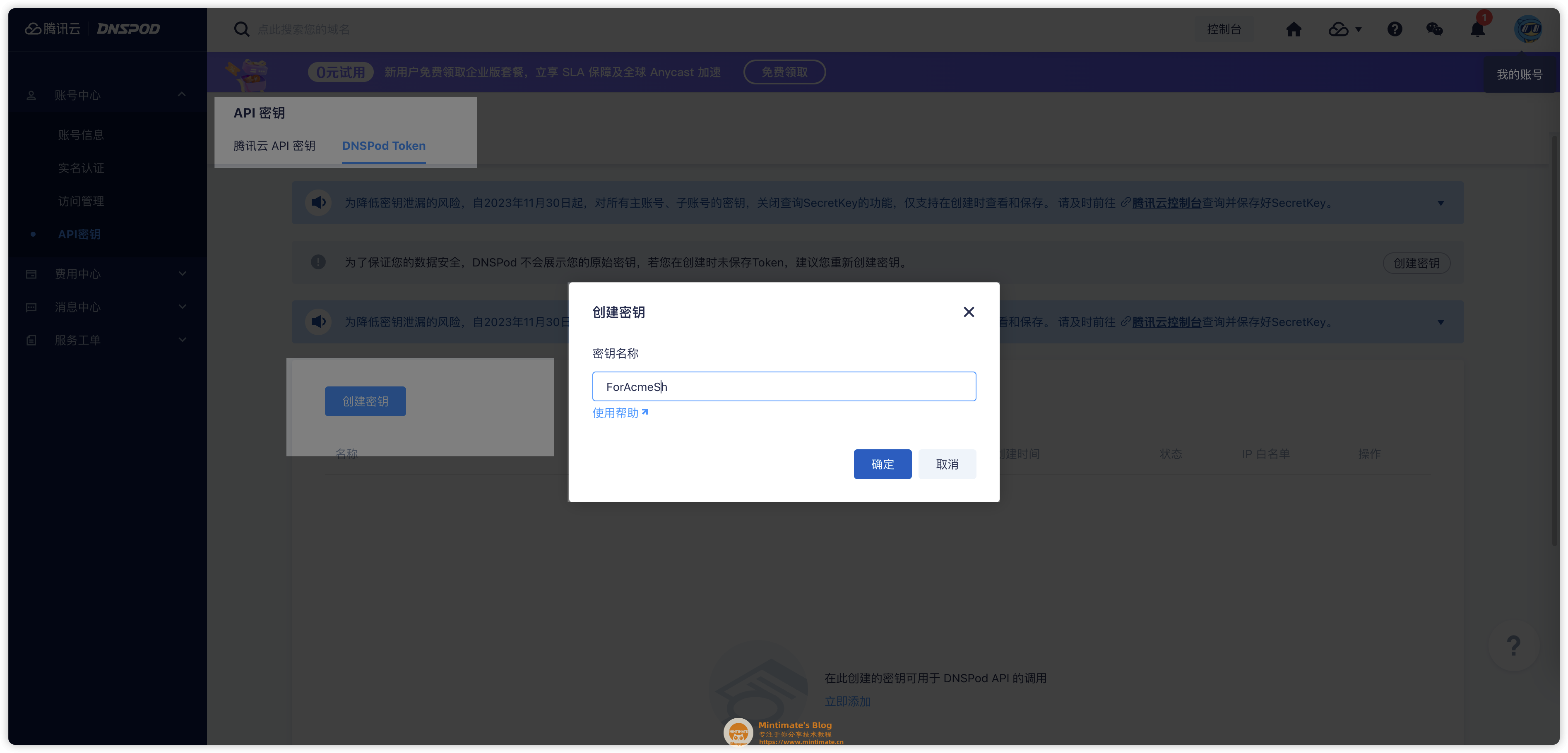

登录 DNSpod 的后台地址:https://console.dnspod.cn/

选择API密钥管理:

之后,我们创建一个密钥:

创建好的 ID 和 Token 密钥:

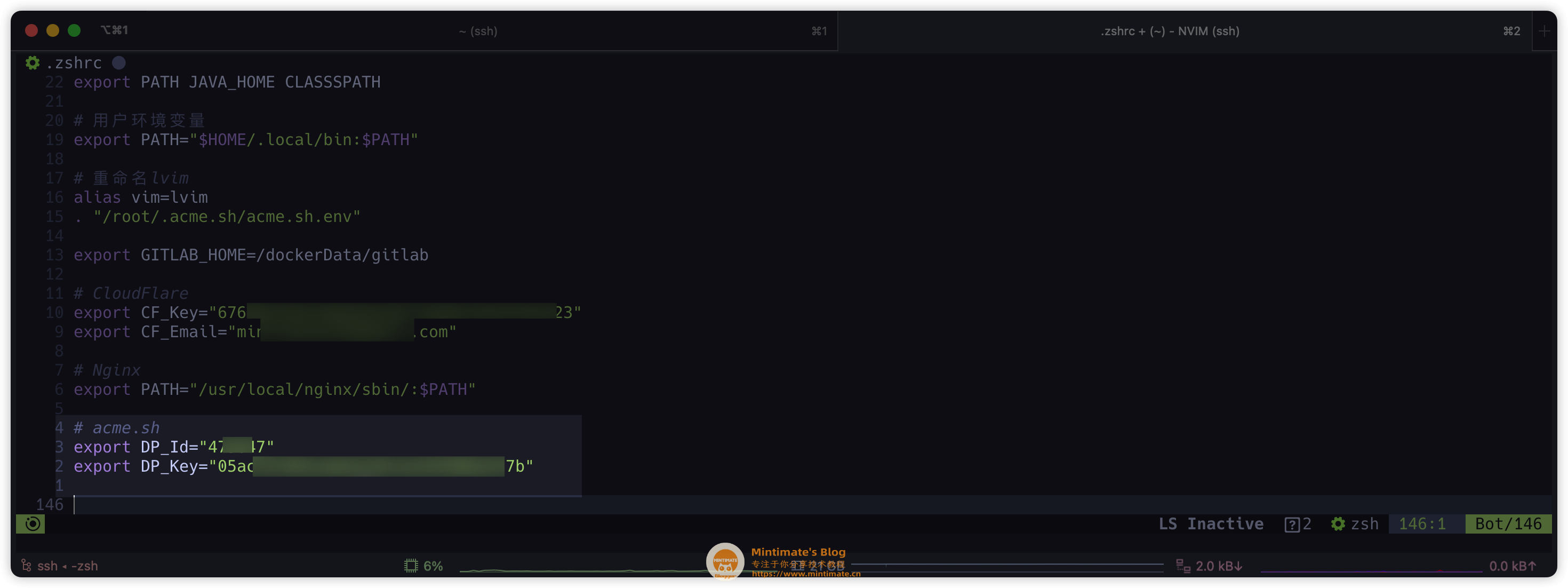

环境变量

acme.sh 会从环境变量内,读取所需要用到的 DNS API 地址。你可以直接临时使用:

1 | |

只要你在后续使用 acme.sh 的--dns dns_dp前,没有重载环境变量,那么 acme.sh 会把这个环境变量写入~/.acme.sh/account.conf内:

当然,我会直接写到环境变量内,其实都一样:

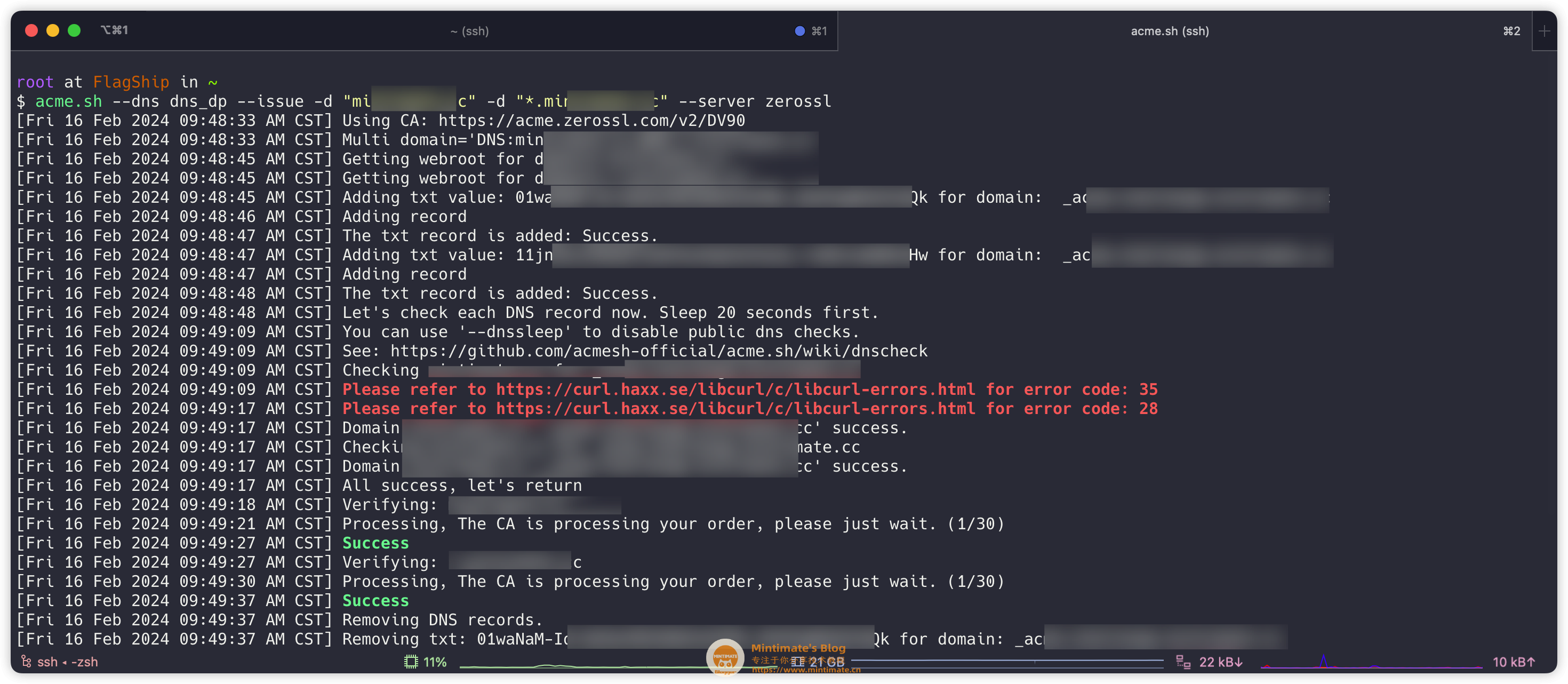

签署证书

我们使用 acme.sh 进行签署和验证:

1 | |

一点点小的报错“红字”是没有关系的;如果没什么问题,片刻的等待后,就可以得到证书内容:

签署的过程是很丝滑的。

部署SSL证书

我们需要把SSL证书安装到网站的SSL目录内,方便Nginx的配置内开启SSL,使用命令:

1 | |

操作的效果:

之后就是设置Nginx的HTTPS了,这里不再赘述。最后网站的效果:

开发者爱好群

制作教程不易,寻找教程也不易,找到志同道合的小伙伴更是知音难觅。

- 开发者爱好群: 👉 如果你对云服务器、CDN、云数据库和Linux等云计算感兴趣,亦或者喜欢编程、设计、产品、运营等领域,欢迎加入我们的开发者爱好群,一起交流学习(目前可能就我一个人?🤔,毕竟才刚刚创建~)。

当然,也欢迎在B站或YouTube上关注我们:

- Bilibili: https://space.bilibili.com/355567627

- YouTube: https://www.youtube.com/@mintimate/featured

更多:

END

好啦,本次的教程就到这里啦。其实 acme.sh 的原理是挺简单的,对 DNS 的 API 和 CA 接口进行操作;省去了用户自己造“轮子”的时间和精力。

其实一开始别人和我推荐 acme.sh 的时候,我其实是比较反感的,总觉得,脚本修改网站配置或者给出 DNS 的 API Key ,也不安全。但是可以直接用别人造好的“轮子”是真的方便,而且本身是开源项目,其实及时更新,一般也没什么问题。